IT Consulting

IT-Consulting ist einer der Säulen von KäferLive und meiner Tätigkeit. Hervorgegangen aus der früheren Tätigkeit als Netzwerk- und Systemtechniker (zusammen mit meinen damaligen Mitarbeitern) hat sich mehr und mehr die beratende und steuernde Tätigkeit als Consultant herauskristallisiert. Ich lege immer noch Hand an IT-Systeme, aber nun weniger kriechend unter dem Schreitisch und mehr aus größerer Flughöhe steuernd und gestaltend (Ich liebe diese Wortspiele)…

Hilft eine ISO-Zertifizierung gegen Hacker-Attacken? Steigert eine ISO-Zertifizierung unsere IT-Qualität? 2 x Ja. Mehr Antworten dazu in den Unterpunkten.

Hilft eine ISO-Zertifizierung gegen Hacker-Attacken? Steigert eine ISO-Zertifizierung unsere IT-Qualität? 2 x Ja. Mehr Antworten dazu in den Unterpunkten.

- Zertifizierungsbegleitung

- Einführung ISMS/IMS

Wer glaubt, eine Zertifizierung nach ISO 27001, 27701, 27017, 27018 oder 9001 wäre nicht zu schaffen, der irrt.

Ja, es ist eine größere Baustelle, aber fangen wir wirklich bei null an?

Es gibt gute Tools und ich habe das Know-how, wie man eine solche Zertifizierung in realistischer Zeit und mit akzeptablem Aufwand erfolgreich schafft.

Ein Information-Security-Management System (kurz: ISMS) ist oft der Einstieg in die strukturierte Verwaltung von IT-Sicherheit und Datenschutz. Warum nicht direkt auch noch ein QMS (Quality Management System) integrieren? Wer seine Assets kennt, kann sie schützen. Wer seine Prozesse kennt, kann sie optimieren.

Ich arbeite gerne mit dem ISMS/IMS von Byght. Aber vielleicht haben Sie eine andere Idee?

Und Sie haben doch sicher schon eine ganze Menge an mehr oder weniger gut dokumentierten Prozessen und Richtlinien, oder? Lassen Sie uns die Informationen sichten, kanalisieren und dann klappt das Date mit dem Auditor. Versprochen!

Eine sehr schöne und anschauliche Success-Story zum Thema ISO-Zertifizierung finden Sie hier.

Die DS-GVO ist lästig und die Umsetzung kostet Geld und Zeit.

Die DS-GVO ist lästig und die Umsetzung kostet Geld und Zeit.

Wie man Formalismen einhält und echten Schutz personenbezogener Daten praxisgerecht realisieren kann und welche Leistungen angeboten werden, erfahren Sie durch meine Beratung.

Zur angebotenen Leistung gehört die Bestellung als externer Datenschutzbeauftragter.

Ein CISO (Chief Information Security Officer) ist der Gesamtverantwortliche für Informationssicherheit in einer Organisation. Die Rolle kann man intern besetzen oder alternativ externe Expertise hinzuziehen. Aufgabe des CISO ist es, u.a. das ISMS intern zu auditieren und der Geschäftsführung Bericht über den Status Quo der IT-Sicherheit zu erstatten.

Ein CISO (Chief Information Security Officer) ist der Gesamtverantwortliche für Informationssicherheit in einer Organisation. Die Rolle kann man intern besetzen oder alternativ externe Expertise hinzuziehen. Aufgabe des CISO ist es, u.a. das ISMS intern zu auditieren und der Geschäftsführung Bericht über den Status Quo der IT-Sicherheit zu erstatten.

Als externer CISO berate ich Sie und Ihre IT in allen Fragen zur IT-Security und nehme dabei die Position des Sparringspartners ein.

Natürlich kenne ich die Wünsche der Anwender, zudem was die IT darüber denkt und was manchmal als unüberlegter Schnellschuss dabei herauskommt.

Aber das Konflikt-Dreieck (oder ist es ein Vieleck?) lässt sich auflösen und ein für alle akzeptabler Arbeitspunkt finden. Sicherheit nicht um jeden Preis, aber mit Augenmaß.

IT-Security ist das zentrale Thema beim Betrieb von EDV-Systemen. Ohne Berücksichtigung der IT-Security als integraler Bestandteil eines jedes IT-Systems und -Prozesses ist kein sicherer Betrieb möglich – weder funktional noch aus Security-Sicht.

IT-Security ist das zentrale Thema beim Betrieb von EDV-Systemen. Ohne Berücksichtigung der IT-Security als integraler Bestandteil eines jedes IT-Systems und -Prozesses ist kein sicherer Betrieb möglich – weder funktional noch aus Security-Sicht.

Und was nützt das schönste digitale Geschäftsmodell, wenn es sich durch Hacker-Attacken buchstäblich in Luft auflöst? Hier setzt mein Beratungs- und Betreuungskonzept an. Besser vorsorgen als mich später als Forensiker oder Gutachter hinzuziehen zu müssen. Oder noch einfacher: Better safe than sorry.

Weiterführende Informationen zu nachfolgenden Themen finden Sie weiter unten auf der Seite: IT-Projekte sind oft komplex und können die veranschlagten Kosten, den Zeitrahmen und den angenommenen Aufwand schnell um Faktoren erhöhen. Am Ende können IT-Projekte auch scheitern. Damit das nicht passiert, bedarf es einer sorgfältigen Planung und einer fortlaufenden – möglichst objektiven – Begleitung bis hin zur konkreten Projektleitung.

IT-Projekte sind oft komplex und können die veranschlagten Kosten, den Zeitrahmen und den angenommenen Aufwand schnell um Faktoren erhöhen. Am Ende können IT-Projekte auch scheitern. Damit das nicht passiert, bedarf es einer sorgfältigen Planung und einer fortlaufenden – möglichst objektiven – Begleitung bis hin zur konkreten Projektleitung.

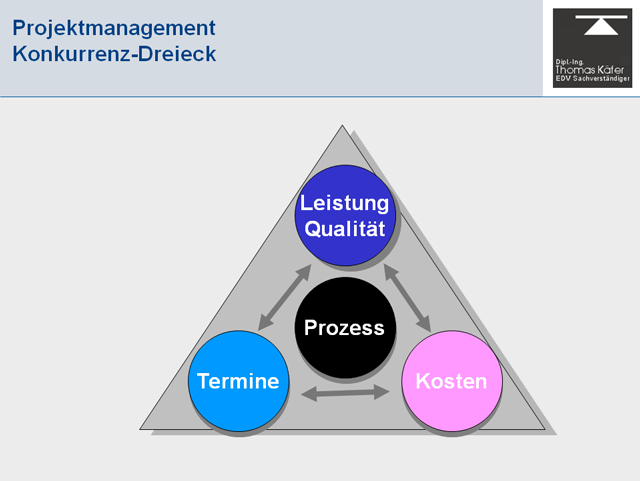

Keine Sorge: Die Grafik links wird schnell erklärt.

Und: Die Message stimmt: Trust me!

Weiterführende Texte siehe unten:

- Externe Projektleitung

- Erstellung von Lastenheft und Pflichtenheft

- Projektabnahmen

„Die Arbeit ist erst getan, wenn sie dokumentiert ist“ lautet ein Spruch eines meiner Kunden. Recht hat er. Wie erstellt man eine dem Projekt bzw. System angemessene Dokumentation?

„Die Arbeit ist erst getan, wenn sie dokumentiert ist“ lautet ein Spruch eines meiner Kunden. Recht hat er. Wie erstellt man eine dem Projekt bzw. System angemessene Dokumentation?

Weiter unten auf der Seite kommen die Antworten.

- Erstellung von Notfallhandbüchern

- Erstellung von IT-Richtlinien

- IT- und Projektdokumentationen

Ich habe viel zu erzählen und ich rede gern. Neben der einen oder anderen Anekdote und bissigen Bemerkung steht aber das Vermitteln von Fachwissen im Vordergrund. Vielleicht ist auch ein Thema für Sie dabei?

Ich habe viel zu erzählen und ich rede gern. Neben der einen oder anderen Anekdote und bissigen Bemerkung steht aber das Vermitteln von Fachwissen im Vordergrund. Vielleicht ist auch ein Thema für Sie dabei?

- Schulung IT-Sicherheit

- Schulungen Datenschutz

- Schulungen Digitale Kfz-Forensik

Mehr dazu unten auf der Seite...

Man kann nicht alles wissen. Und wenn man schon einen Bauchladen mit allerlei Angeboten vor sich her trägt, dann ist es gut, in Spezialfällen auf andere Fachleute zurückzugreifen.

Man kann nicht alles wissen. Und wenn man schon einen Bauchladen mit allerlei Angeboten vor sich her trägt, dann ist es gut, in Spezialfällen auf andere Fachleute zurückzugreifen.

Exemplarisch werden hier einige interessante Kooperationen gezeigt, die in der Vergangenheit schon Früchte auf beiden Seiten getragen haben.

Penetration Testing

Als Pen-Tester versetzt man sich in die Lage des Angreifers und versucht, den tollen Bauklötzchenturm, den der Ingenieur mühevoll entwickelt und aufgebaut hat, möglichst effektiv zum Einsturz zu bringen. Wenn man früher davon ausging, dass gut die Hälfte der Hacker das „nur“ aus Neugierde machten (weil sie es können), gehören Cyber-Attacken heutzutage zu hochprofessionell organisierter Kriminalität meist mit dem Ziel, durch Erpressung Lösegeld zu erbeuten oder Industriespionage zu betreiben. Beides kann für ein Unternehmen oder eine staatliche Institution existenzbedrohend sein. Mit Pen-Tests versucht man das Angriffspotential am konkreten IT-System zu prüfen und Schwachstellen aufzudecken bevor etwas passiert.

Unter einem Penetration- bzw. Pen-Test versteht man einen Sicherheitstest, bei dem mit typischen Methoden und Werkzeugen eines Angreifers (Hackers) versucht wird, ein IT-System (Hard- und Software) anzugreifen und in dieses einzudringen.

Man unterscheidet zwischen folgenden Testverfahren:

Blackbox-Test: Dem Tester sind keinerlei Informationen über den Aufbau, die internen Funktionalitäten und Zusammenhänge bekannt. Dieser Test ist am aufwendigsten, hat aber den Vorteil, dass er der Vorgehensweise eines böswilligen Angreifers am nächsten kommt.

Greybox-Test: Der Tester hat einzelne Kenntnisse über Struktur und Details des anzugreifenden Systems. Hierdurch wird der Aufwand für den Pen-Test reduziert und es gibt eine höhere Wahrscheinlichkeit, in wirtschaftlich vertretbarer Zeit positive Ergebnisse zu produzieren.

Whitebox-Test: Dem Tester ist der gesamte Systemaufbau bekannt. Hierdurch wird ein Angriff durch einen Innentäter simuliert. Der Nachteil liegt darin, dass ggf. nur offensichtliche Einfallsmöglichkeiten getestet werden, nicht aber kreativ wie von einem echten Angreifer vorgegangen wird. Dieser Test hat daher am wenigsten Aussagekraft und sollte nur in Kombination mit einem vorgeschalteten Blackbox- oder Greybox-Test durchgeführt werden.

Da bei einem Pen-Test i.d.R. ein fremdes System unter Umgehung von Zugangssicherungen bzw. besonders gesicherte Daten angegriffen werden, ist solch eine Maßnahme nach in Deutschland geltender Rechtslage nur dann zulässig (vgl. u.a. § 202c StGB), wenn der Auftraggeber die Verfügungsgewalt über die Daten innehat und den oder die Tester ausdrücklich mit dem testweise Angreifen seiner IT-Systeme und dem Versuch zur Überwindung der Sicherungsmaßnahmen beauftragt. Die jeweils legitimierten Personen sind namentlich zu benennen. Nicht selbstständig arbeitende Erfüllungsgehilfen des Auftragnehmers sind seitens des Auftragnehmers zu dokumentieren und gegenüber dem Auftraggeber in der Dokumentation zu benennen. Der Auftraggeber stellt den Auftragnehmer – außer bei dessen Vorsatz zum Schaden des Auftraggebers – von Forderungen aufgrund von Schäden bzw. Dienstbeeinträchtigungen (auch Dritter / Kunden des Auftraggebers) frei.

Der oder die Tester sowie alle an den Untersuchungen beteiligten Erfüllungsgehilfen sind vor Aufnahme ihrer Tätigkeit darüber aufzuklären, dass sie bzgl. aller ihnen im Rahmen des Pen-Tests bekannt werdenden Erkenntnissen gegenüber Dritten absolutes Stillschweigen zu bewahren haben. Die Test-Ergebnisse werden ausschließlich dem legitimierten Auftraggeber zur Verfügung gestellt. Nach Abschluss der Tests sind alle Dokumente und Aufzeichnungen beim Auftragnehmer zu vernichten, es sei denn, der Auftraggeber wünscht deren sichere Aufbewahrung (z.B. für eine Test-Wiederholung nach einem gewissen Zeitraum) oder diese sind zur Dokumentation des Tests oder aufgrund gesetzlicher Aufbewahrungspflichten zu verwahren.

Sollten im Rahmen der Tests Zugangskennungen offen gelegt worden sein, so liegt es in der Verantwortung des Auftraggebers, diese umgehend durch geheime Kennungen auszutauschen. Der Auftraggeber ist angehalten, die ggf. gefundenen Schwachstellen in Eigenverantwortung umgehend zu schließen. Die Vorgehensweise für den Pen-Test wird mit dem Auftraggeber vor Aufnahme der Tätigkeit festgelegt und bei Bedarf während der Untersuchung angepasst. Der Auftraggeber stellt dem Tester die jeweils benötigten Zugänge und Testumgebungen nach Absprache zur Verfügung. Unmittelbar nach Abschluss der Tests sind diese Zugänge wieder dauerhaft zu deaktivieren. Sollten Dienste durch die Pen-Tests zeitweise ganz oder eingeschränkt nicht zur regulären Nutzung zur Verfügung stehen, informiert der Auftraggeber seine Kunden und Nutzer vorsorglich.

Ein Pen-Test kann immer nur eine Momentaufnahme sein und ist hinsichtlich der absoluten Aussagekraft der IT-Sicherheit subjektiv (durch die Vorgehensweise der Tester). Bereits unmittelbar nach der Durchführung eines Pen-Tests kann eine neue / eine neu bekannt werdende Schwachstelle ggf. zur Kompromittierung des Systems ausgenutzt werden. Pen-Tests sind daher regelmäßig zu wiederholen.

Interesse geweckt? Lassen Sie Ihre IT „Pen-Testen“!

Krisenberatung und -vorsorge

Ist eine Hacker-Attacke bereits in vollem Gang und alle laufen wie aufgescheuchte Hühner planlos umher, ist schnell viel wertvolle Zeit verloren und der Schaden meist erheblich vergrößert. Durch frühzeitiges Aufstellen und Diskutieren von Notfallplänen und -maßnahmen und die prophylaktische Aufstellung eines CSIRT (Computer Security Incident Response Team) mit Etablierung eines Incident Response Plans kann man in Friedenszeiten Abwehrmaßnahmen einrichten. Nur für den Fall der Fälle, dass alle Schutzmaßnahmen doch nicht gegriffen haben. Better safe than sorry.

IT-Projektmanagement

Wer glaubt, dass Projektleiter Projekte leiten, der glaubt auch, dass Zitronenfalter Zitronen falten.

Also sind Projektleiter überflüssig?

Ab einer gewissen Komplexität ist eine Aufgabe nicht mehr ohne Planung und Controlling zu meistern.

Der Einsatz eines (externen) Projektleiters ist keine Garantie für den Projekterfolg, aber sicher eine notwendige Voraussetzung.

Lastenheft und Pflichtenheft

Sie wissen, was Sie wollen? Weiß es Ihr Dienstleister auch?

Wenn Sie hier nicht sicher sind, ob sie alle Anforderungen an das neue System formuliert oder noch keinen Dienstleister auserkoren haben, könnte die Erstellung eines Lastenheftes (aus Auftragsgebersicht) und/oder eines Pflichtenheftes (was der Dienstleister leisten wird) eine gute Idee sein.

Und manchmal hilft es, nur die Sprache des anderen zu übersetzen.

Projektabnahmen

„Chef, wir sind so weit fertig“.

Wenn Sie als Auftraggeber diesen Satz hören, sollten sie HELLHÖRIG werden.

„So weit“ ist ein Füllwort und die noch fehlenden 5-10 % dauern oft noch mal so viel Zeit (und Geld) wie das, was „praktisch fertig“ ist.

Anhand von Anforderungsdefinitionen kann ein unabhängiger Sachverständiger prüfen und testieren, ob das Projekt wirklich fertig ist und Auftraggeber und Auftragnehmer die Gewissheit geben, wirklich fertig zu sein.

Erstellung von Notfallhandbüchern

Wenn die IT ausgefallen ist und z.B. durch einen Verschlüsselungsangriff oder Elementarschaden nicht wieder zum Leben erweckt werden kann, muss man sie eben neu aufbauen.

Gut, wenn man weiß, wie man „damals“ die Systeme eingerichtet hat, wo die Passwörter und Backups liegen und wenn man in der Krise fragen kann.

Für diesen Fall gibt es Notfallhandbücher. Sollen wir so etwas gemeinsam schreiben?

Erstellung von IT-Richtlinien

Wie soll Ihre IT betrieben werden?

Wer entscheidet über Zugriffsrechte?

Was passiert beim On- und Offboarding neuer Mitarbeiter?

Wie gehen wir mit einem IT-Sicherheitsvorfall um?

Was müssen wir bzgl. Datenschutz beachten?

Fragen über Fragen, die man durch geeignete (und gelebte) IT-Richtlinien definieren und beantworten kann.

IT- und Projektdokumentationen

Das richtige Maß und den richtigen Ton zu finden, ist nicht nur bei IT- und Projektdokumentationen wichtig.

So wenig wie möglich und so viel wie nötig, ist schon einmal ein guter Anfang.

Aber der Teufel steckt bekanntlich im Detail.

Schulung IT-Sicherheit

Man muss IT-Sicherheit als integralen Bestandteile eines jeden IT-Systems verstehen und bereits beim Design berücksichtigen.

Nachträgliches Hinein-Testen von IT-Security ist ein untauglicher Versuch, das Sicherheitsniveau auf einen adäquaten Stand anzuheben.

Es gibt viele Beispiele, wie man es machen kann und was man tunlichst vermeiden sollte.

Wollen wir darüber sprechen?

Schulungen Datenschutz

Kennen Sie den Unterschied zwischen Datenschutz, Datensicherheit und Datensicherung? Dann gehören Sie – gefühlt – zu einer Minderheit, denn diese Begriffe werden im Alltag munter durcheinander geworfen.

Und Datenschutz ist oft ein Totschlagargument („Geht nicht weg Datenschutz!“). Wie implementiert man die Anforderungen, die der Datenschutz – allen voran durch die DS-GVO – an uns stellt, in ein modernes und benutzbares System?

Antworten gibt es in meinen Schulungen.