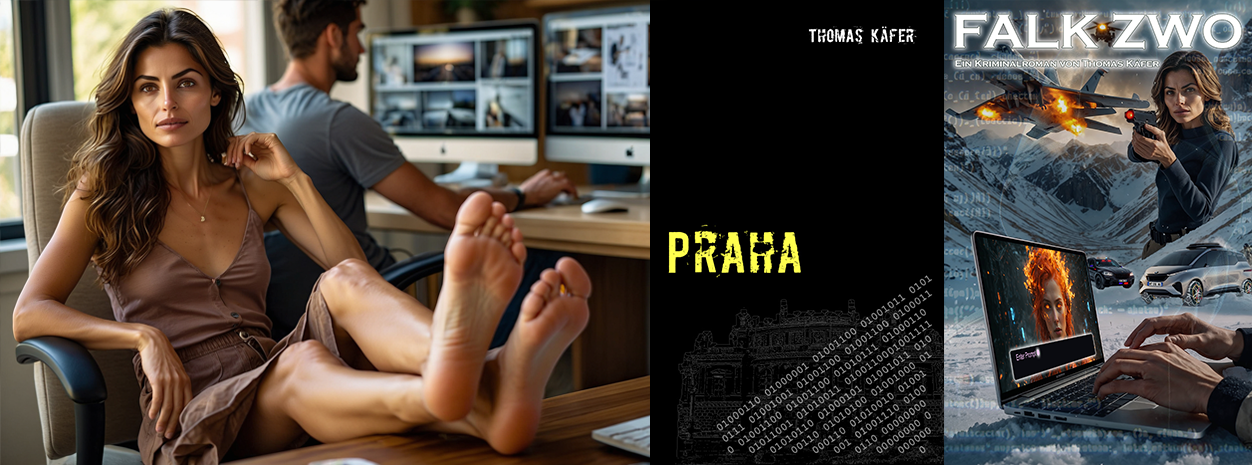

Falk Zwo

Interesse, wie es mit Claudia und Falk weitergeht?

Kann man mit einem Roman IT-Security spannend, verständlich und unterhaltsam erklären? Lassen wir es auf einen Versuch ankommen...

Nach Praha - dem ersten Teil - gibt es jetzt endlich die lang ersehnte Fortsetzung.

Ein Bild sagt mehr als Tausend Worte. Daher gibt es in Falk-Zwo jetzt auch was aufs und fürs Auge..

Charaktere

Wer mehr über die Details wissen möchte,

der sollte die Seite "Steckbriefe" anklicken.

Bildergalerie

Ein Bild sagt mehr als Tausend Worte. Daher gibt es in Falk-Zwo jetzt auch was aufs und fürs Auge...

Mehr Bilder gibt es beim Klicken auf einen der Pfeile oder diesen LINK

Vorwort

Eigentlich sollte der zweite Teil schon zwei Jahre nach Praha erscheinen. Falk würde jetzt sagen: „Eigentlich ist ein Füllwort.“

Aber dann kam immer etwas dazwischen und die Schreiblockade dauerte dann am Ende vierzehn Jahre. Das hatte auch ganz pragmatische Gründe. Die Story in Teil 1 war schon der Hammer. So etwas galt es zu toppen. Also musste eine stimmige und krasse Geschichte her. Und trotzdem sollte es noch irgendwie realistisch sein und einer ersten Überprüfung sowie einer etwas tiefer gehenden Recherche standhalten. Genau darum geht es in meinen Romanen. Es sollte so stimmig sein, dass es tatsächlich passieren könnte oder vielleicht passieren wird. Und zum Glück muss ich nicht vom Erlös meiner Romane leben. Das wäre bitter. Daher kommt der zweite Teil einfach nur, weil ich Lust dazu hatte. Okay, und weil mich meine Freunde und meine Frau immer wieder daran erinnert haben.

Doch seien wir fair: Der zweite Teil von Top Gun kam erst 36 Jahre später auf den Markt als der erste.

Und die Stirb Langsam Filme mit Bruce Willis kamen genauso wenig im Jahrestakt auf die Leinwand wie die Mission Impossible-Folgen.

Und bei James Bond hakt es gerade auch wieder einmal.

Seriously?

Kann man mit einem Techno-Roman IT-Sicherheit erklären oder für die Gefahren im Cyberraum und beim Einsatz von Künstlicher Intelligenz sensibilisieren?

Ja. Lasst es uns versuchen.

Normalerweise schreibe ich eher nüchterne Gutachten und Richtlinien zur Einhaltung von IT-Sicherheit und Datenschutz. Die Themen selber sind dabei so trocken, dass man ständig einen Schluck Wasser trinken muss, um nicht einzustauben. Mit Cybersecurity holt man doch heute niemanden mehr hinter dem Ofen hervor, stimmt’s?

Leseprobe

Wollen wir einmal einen Blick in den Roman werfen? Ihr wollt ja sicherlich nicht die „Katze im Sack“ kaufen, oder? Also fangen wir ganz vorn an. Der Epilog startet da, wo der Epilog aus Praha endet. Falk, Claudia und Chris machen sich auf den Weg von Brüssel nach Genua. Hinter Ihnen liegt die Gründungsveranstaltung der EU-Cybertaskforce. Jetzt wartet auf sie eine neue Herausforderung…

Tools

In dieser Sektion lasse ich mir ein wenig in die Karten schauen, wie Falk Zwo entstanden ist und welche Tools ich dafür benutzt habe. Aber auch die eine oder andere technische Abhandlung zu tatsächlichen Bedrohungslagen und den technischen Hintergründen soll hier ihren Platz finden. Diese Sektion befindet sich noch im Aufbau und wird noch kontinuierliche erweitert. Stay tuned!

Technik-Background

In dieser Sektion schauen wir ein bisschen tiefer in die Quellen und diskutieren, was dem Bereich Fiktion zuzuordnen ist und was nahe dran am realen Vorbild ist. Hier wird es also (seriös) technisch und wir schauen uns echte Bedrohungslagen und deren technische Hintergründen an.

Diese Sektion befindet sich noch im Aufbau und wird noch kontinuierliche erweitert. Stay tuned!

Rezensionen und Feedback

Ich bin total gespannt, wie gut der zweite Teil "Falk Zwo" so ankommt.

Vielleicht nimmst Du Dir ein paar Minuten und schreibst ein paar Zeilen darüber, wie Dir das Buch gefallen hat. Vielleicht hier als Kommentar oder in dem Buchshop, in dem Du den Roman erworben hast (Amazon, Kindle, usw.).

Vielen Dank!